IPsec隧道

An IPsec tunnel encrypts and authenticates IP addresses by groups to protect the network transfer data of IP protocols. It provides site-to-site VPN connections.

The typical usage scenario of an IPsec tunnel in VPC networks is

as follows:

- You can build two separate VPC environments in two isolated ZStack Private Cloud environments. In these two VPC environments, you can create two separate VPC networks (VPC subnets). Notice that these two subnets in these two VPC environments cannot communicate directly with each other. After you use an IPsec tunnel, you can realize intercommunication between subnets within these two VPC environments.

VPC IPsec隧道的使用流程: Note: 两套VPC环境中的所有私有网络段不可重叠。

Note: 两套VPC环境中的所有私有网络段不可重叠。

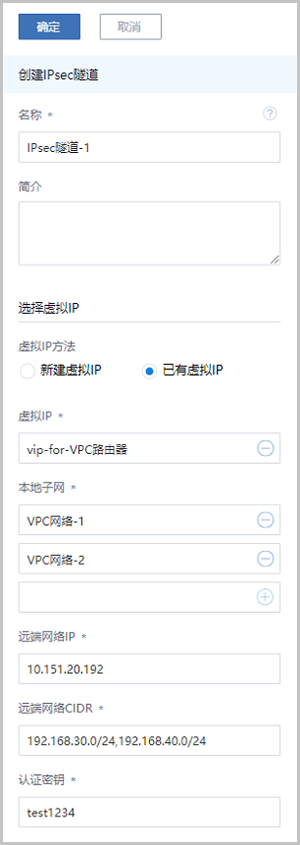

- 在第一套ZStack环境中,创建IPsec隧道,指定第一套VPC环境中的本地公网IP,并指定本地可用的一个或多个VPC子网,输入第二套VPC环境中的公网IP作为远端IP,并输入第二套VPC环境指定的一个或多个VPC子网作为远端网络;

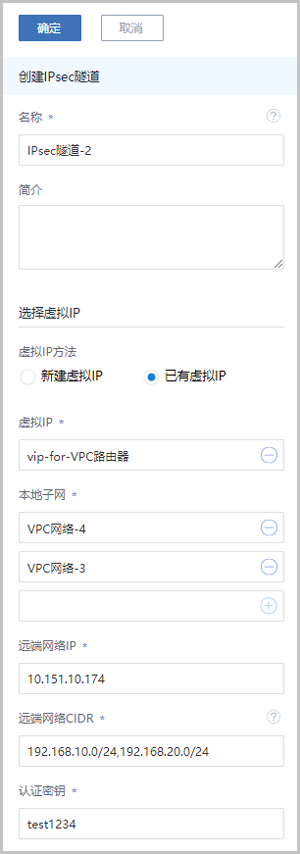

- 在第二套ZStack环境中,创建IPsec隧道,指定第二套VPC环境中的本地公网IP,并指定本地可用的一个或多个VPC子网,输入第一套VPC环境中的公网IP作为远端IP,并输入第一套VPC环境指定的一个或多个VPC子网作为远端网络。

Note: 两套VPC环境中的所有私有网络段不可重叠。

Note: 两套VPC环境中的所有私有网络段不可重叠。假定客户环境如下:

- 第一套ZStack:

- 公有网络

Table 1. 公有网络配置信息 公有网络 配置信息 网卡 em01 VLAN ID 非VLAN IP地址段 10.151.10.100~10.151.10.200 子网掩码 255.0.0.0 网关 10.0.0.1 - 管理网络

Table 2. 管理网络配置信息 管理网络 配置信息 网卡 em02 VLAN ID 非VLAN IP地址段 192.168.28.100~192.168.28.200 子网掩码 255.255.255.0 网关 192.168.28.1  Note:

Note:

- For security and stability reasons, we recommend that you deploy an independent management network and separate it from the public networks.

- The management network we mentioned here is the same as that in ZStack Private Cloud. That is, the management network is the network used to manage hosts, primary storages, and backup storages. If a management network was created before, you can use it directly.

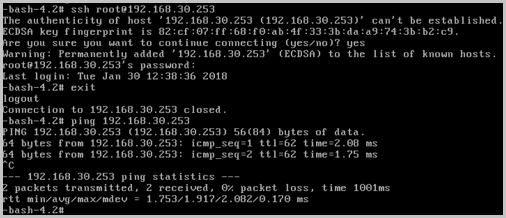

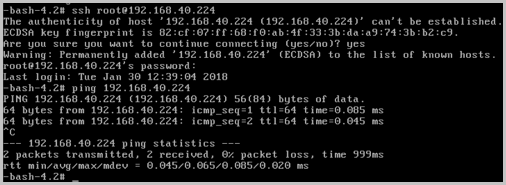

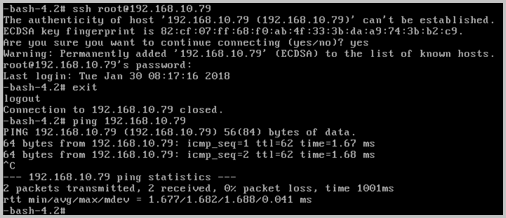

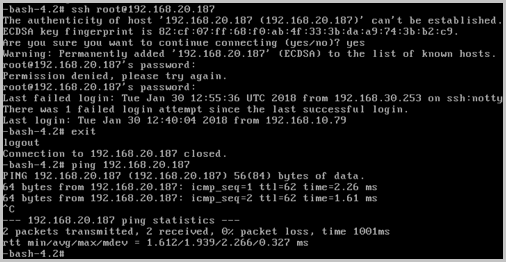

- VPC网络-1

Table 3. VPC网络-1配置信息 私有网络 配置信息 网卡 em01 VLAN ID 2018 IP CIDR 192.168.10.0/24 - VPC网络-2

Table 4. VPC网络-2配置信息 私有网络 配置信息 网卡 em01 VLAN ID 2020 IP CIDR 192.168.20.0/24

- 公有网络

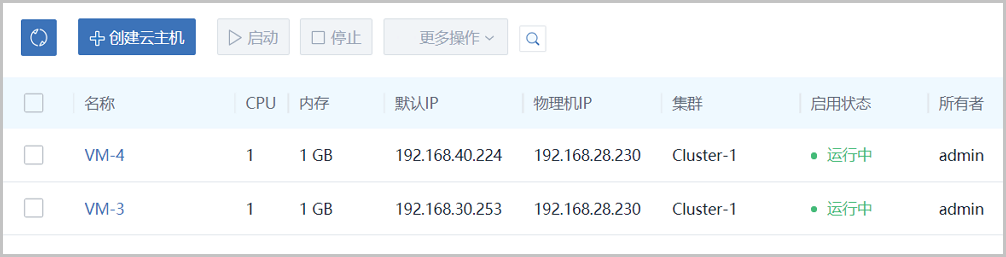

- 第二套ZStack:

- 公有网络

Table 5. 公有网络配置信息 公有网络 配置信息 网卡 em01 VLAN ID 非VLAN IP地址段 10.151.20.100~10.151.20.200 子网掩码 255.0.0.0 网关 10.0.0.1 - 管理网络

Table 6. 管理网络配置信息 管理网络 配置信息 网卡 em02 VLAN ID 非VLAN IP地址段 192.168.28.10~192.168.28.90 子网掩码 255.255.255.0 网关 192.168.28.1 - VPC网络-3

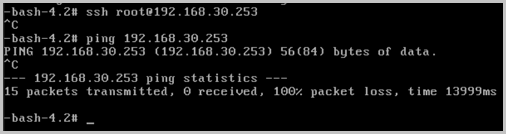

Table 7. VPC网络-3配置信息 私有网络 配置信息 网卡 em01 VLAN ID 2017 IP CIDR 192.168.30.0/24 - VPC网络-4

Table 8. VPC网络-4配置信息 私有网络 配置信息 网卡 em01 VLAN ID 2030 IP CIDR 192.168.40.0/24

- 公有网络

以下介绍搭建VPC IPsec隧道的实践步骤。