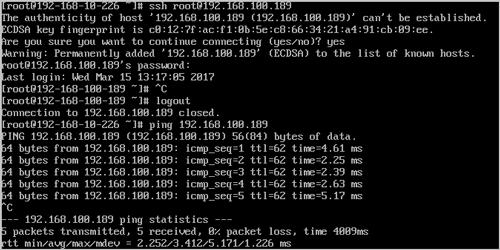

IPsec隧道

IPsec隧道:透过对IP协议的分组加密和认证来保护IP协议的网络传输数据,实现站点到站点(site-to-site)的虚拟私有网络(VPN)连接。

云路由网络下IPsec隧道的典型场景:

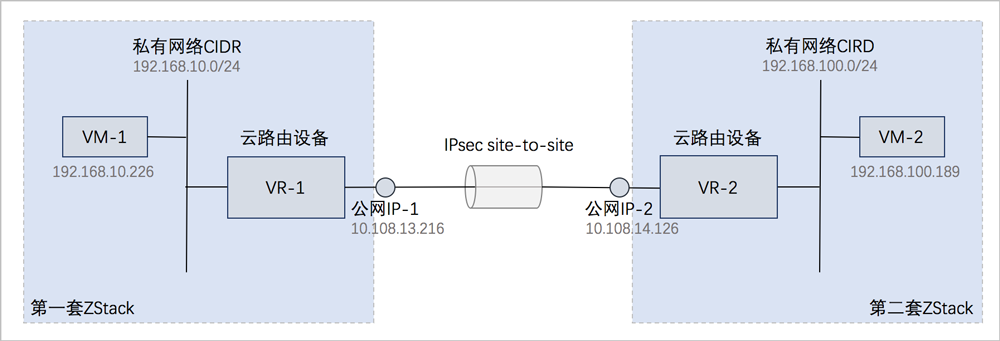

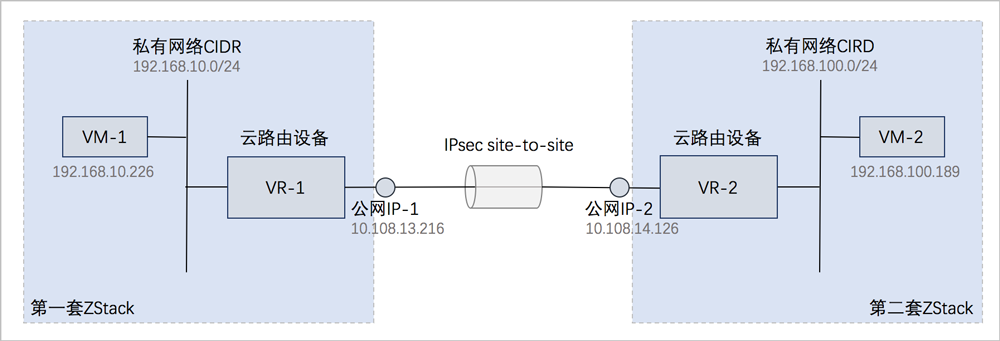

- 在两套隔离的ZStack私有云环境中,使用云路由网络;两套环境中云主机的私有网络无法直接通信,使用IPsec隧道可实现两套云主机的私有网络互相通信。

云路由网络下IPsec隧道的基本使用流程:

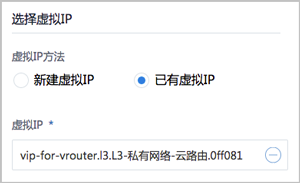

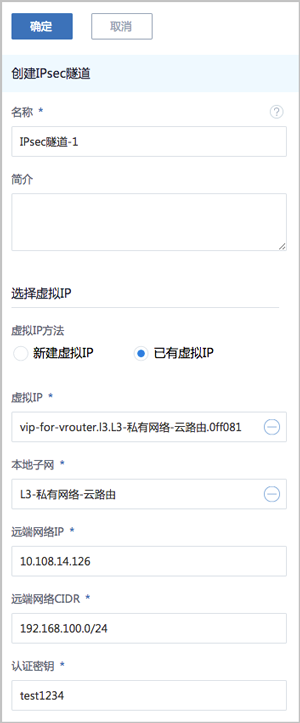

- 在第一套环境中,创建IPsec隧道,指定第一套网络的本地公网IP、并指定本地可用的私有网络,输入第二套网络指定的公网IP作为远端IP,并输入第二套网络指定的私有网络作为远端网路;

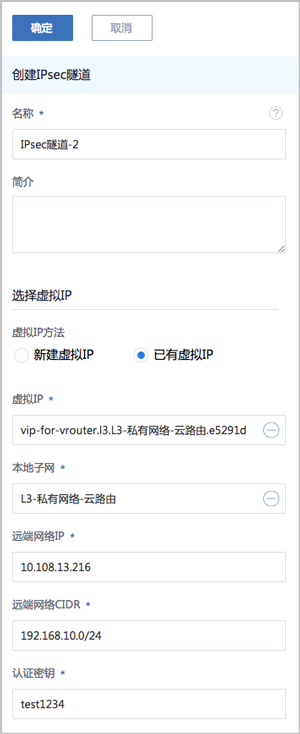

- 在第二套环境中,创建IPsec隧道,指定第二套网络的本地公网IP,并指定本地可用的私有网络,输入第一套网络指定的公网IP作为远端IP,并输入第一套网络指定的私有网络作为远端网络。

Note: 两套云路由网络环境中的私有网络段不可重叠。

假定客户环境如下:

- 第一套ZStack:

- 公有网络

Table 1. 公有网络配置信息 公有网络 配置信息 网卡 em01 VLAN ID 非VLAN IP地址段 10.108.12.0~10.108.13.255 子网掩码 255.0.0.0 网关 10.0.0.1 - 管理网络

Table 2. 管理网络配置信息 管理网络 配置信息 网卡 em02 VLAN ID 非VLAN IP地址段 192.168.29.10~192.168.29.20 子网掩码 255.255.255.0 网关 192.168.29.1 Note:- 出于安全和稳定性考虑,建议部署独立的管理网络,并与公有网络隔离。

- 此管理网络与ZStack私有云中的管理网络为相同概念(即:管理物理机、主存储、镜像服务器的网络),如果已创建可直接复用。

- 私有网络

Table 3. 私有网络配置信息 私有网络 配置信息 网卡 em01 VLAN ID 2800 IP CIDR 192.168.10.0/24

- 公有网络

- 第二套ZStack:

- 公有网络

Table 4. 公有网络配置信息 公有网络 配置信息 网卡 em01 VLAN ID 非VLAN IP地址段 10.108.14.0~10.108.15.255 子网掩码 255.0.0.0 网关 10.0.0.1 - 管理网络

Table 5. 管理网络配置信息 管理网络 配置信息 网卡 em02 VLAN ID 非VLAN IP地址段 192.168.29.110~192.168.29.120 子网掩码 255.255.255.0 网关 192.168.29.1 - 私有网络

Table 6. 私有网络配置信息 私有网络 配置信息 网卡 em01 VLAN ID 2900 IP CIDR 192.168.100.0/24

- 公有网络

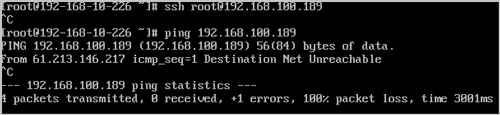

IPsec隧道网络架构如Figure 1所示:Figure 1. IPsec隧道网络架构图

以下介绍云路由环境下搭建IPsec隧道的实践步骤。