安全组

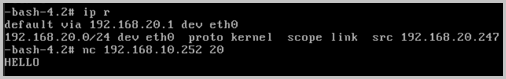

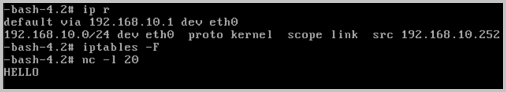

安全组:给云主机提供三层网络防火墙控制,控制TCP/UDP/ICMP等数据包进行有效过滤,对指定网络的指定云主机按照指定的安全规则进行有效控制。

- 扁平网络、云路由网络和VPC均支持安全组服务,安全组服务均由安全组网络服务模块提供,使用方法均相同:使用iptables进行云主机防火墙的安全控制。

- 安全组实际上是一个分布式防火墙;每次规则变化、加入/删除网卡都会导致多个云主机上的防火墙规则被更新。

安全组规则:

- 安全组规则按数据包的流向分为两种类型:

- 入方向(Ingress):代表数据包从外部进入云主机。

- 出方向(Egress):代表数据包从云主机往外部发出。

- 安全组规则对通信协议支持以下类型:

- ALL:表示涵盖所有协议类型,此时不能指定端口。

- TCP:支持1-65535端口。

- UDP:支持1-65535端口。

- ICMP:默认起始结束端口均为-1,表示支持全部的ICMP协议。

- 安全组规则支持对数据来源的限制,目前源可以设置为CIDR和安全组。

- CIDR作为源:仅允许指定的CIDR才可通过

- 安全组作为源:仅允许指定的安全组内的云主机才可通过

Note: 如果两者都设置,只取两者交集。

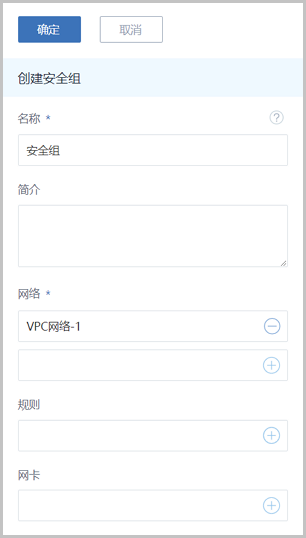

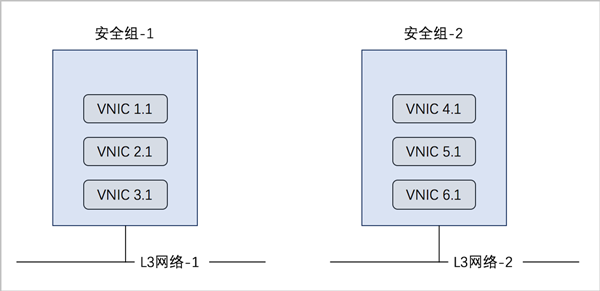

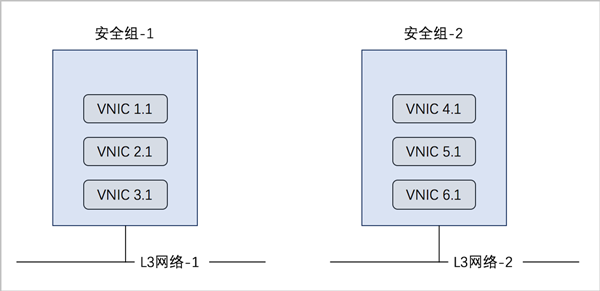

如Figure 1所示:Figure 1. 安全组

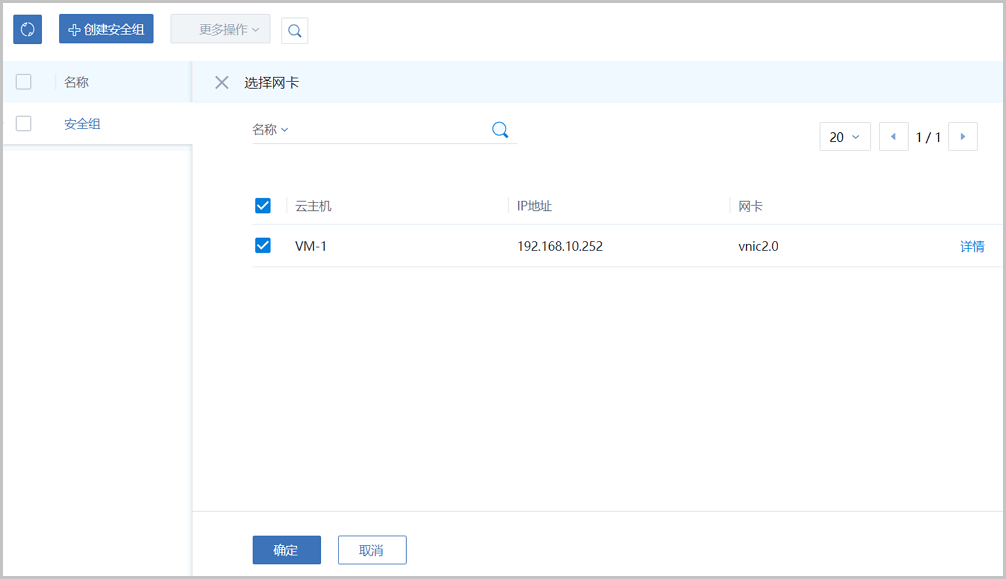

使用安全组的基本流程为:选择三层网络,设置相应的防火墙规则,选择指定的云主机加入规则中。

以下介绍VPC下安全组的使用方法,包括两个场景:

- VPC下仅有一个VPC网络(VPC子网):安全组使用方法与云路由网络场景的安全组使用方法相同。

- VPC下有多个VPC子网:

- 对两个VPC子网下的云主机设置入方向规则;

- 对两个VPC子网下的云主机设置出方向规则。